5G e corte de rede

Cando se menciona amplamente o 5G, o Network Slicing é a tecnoloxía máis debatida entre elas. Os operadores de rede como KT, SK Telecom, China Mobile, DT, KDDI, NTT e os provedores de equipos como Ericsson, Nokia e Huawei cren que o Network Slicing é a arquitectura de rede ideal para a era do 5G.

Esta nova tecnoloxía permite aos operadores dividir varias redes virtuais de extremo a extremo nunha infraestrutura de hardware, e cada porción de rede está loxicamente illada do dispositivo, da rede de acceso, da rede de transporte e da rede central para satisfacer as diferentes características de varios tipos de servizos.

Para cada porción de rede, os recursos dedicados, como os servidores virtuais, o ancho de banda da rede e a calidade do servizo, están totalmente garantidos. Dado que as porcións están illadas entre si, os erros ou fallos nunha porción non afectarán a comunicación doutras porcións.

Por que o 5G necesita o Network Slicing?

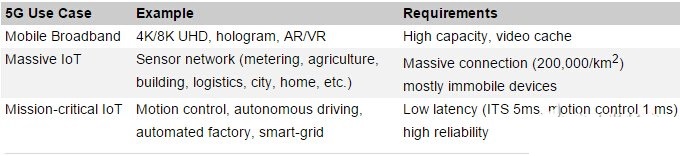

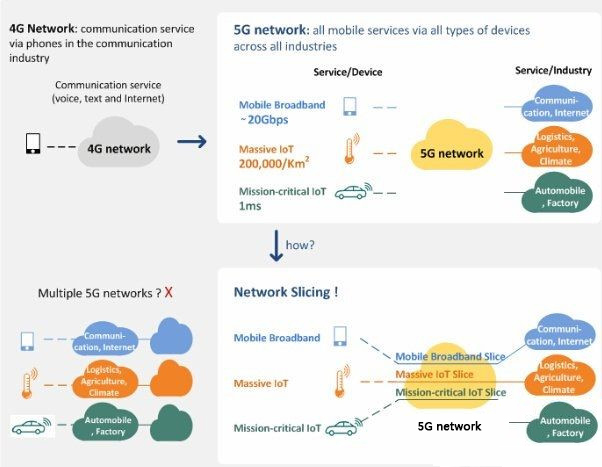

Desde o pasado ata a rede 4G actual, as redes móbiles serven principalmente a teléfonos móbiles e, en xeral, só realizan algunha optimización para teléfonos móbiles. Non obstante, na era do 5G, as redes móbiles deben servir a dispositivos de varios tipos e requisitos. Moitos dos escenarios de aplicación mencionados inclúen a banda ancha móbil, a IoT a grande escala e a IoT de misión crítica. Todos eles necesitan diferentes tipos de redes e teñen diferentes requisitos en canto a mobilidade, contabilidade, seguridade, control de políticas, latencia, fiabilidade, etc.

Por exemplo, un servizo de IoT a grande escala conecta sensores fixos para medir a temperatura, a humidade, as precipitacións, etc. Non hai necesidade de traspasos, actualizacións de localización nin outras funcións dos principais teléfonos que prestan servizo na rede móbil. Ademais, os servizos de IoT de misión crítica, como a condución autónoma e o control remoto de robots, requiren unha latencia de extremo a extremo de varios milisegundos, o que é moi diferente dos servizos de banda larga móbil.

Principais escenarios de aplicación do 5G

Significa isto que necesitamos unha rede dedicada para cada servizo? Por exemplo, unha serve para teléfonos móbiles 5G, outra para Internet das Cousas (IoT) masiva 5G e outra para Internet das Cousas de misión crítica 5G. Non o precisamos, porque podemos usar a segmentación de rede para dividir varias redes lóxicas dunha rede física separada, o que é unha estratexia moi rendible!

Requisitos da aplicación para o Network Slicing

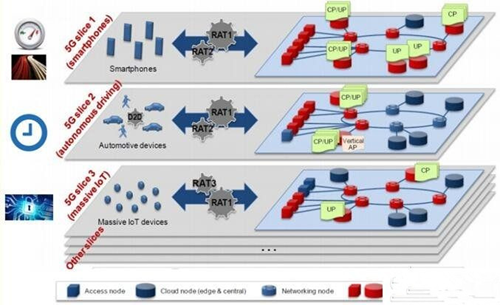

A continuación móstrase o segmento de rede 5G descrito no documento técnico sobre o 5G publicado pola NGMN:

Como implementamos o Network Slicing de extremo a extremo?

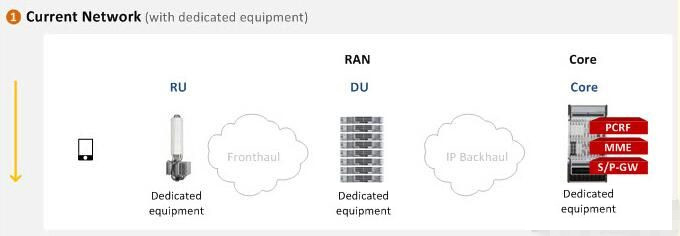

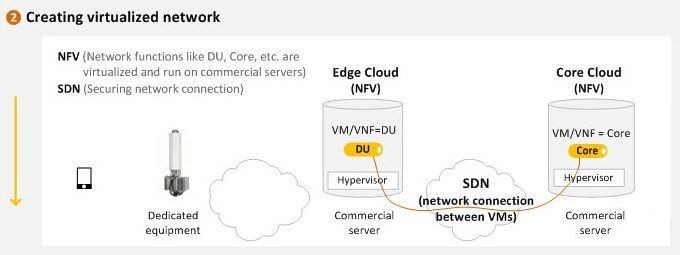

(1) Rede de acceso sen fíos 5G e rede central: NFV

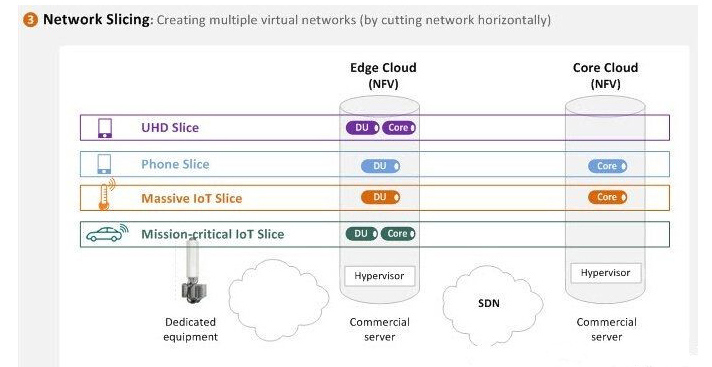

Na rede móbil actual, o dispositivo principal é o teléfono móbil. A RAN (DU e RU) e as funcións principais constrúense a partir de equipos de rede dedicados proporcionados polos provedores de RAN. Para implementar o slicing de rede, a virtualización de funcións de rede (NFV) é un requisito previo. Basicamente, a idea principal da NFV é despregar o software de funcións de rede (é dicir, MME, S/P-GW e PCRF no núcleo de paquetes e DU na RAN) todo nas máquinas virtuais dos servidores comerciais en lugar de por separado nos seus dispositivos de rede dedicados. Deste xeito, a RAN trátase como a nube perimetral, mentres que a función principal trátase como a nube central. A conexión entre os VMS situados no perímetro e na nube central configúrase mediante SDN. Despois, créase unha porción para cada servizo (é dicir, porción de teléfono, porción de IoT masiva, porción de IoT de misión crítica, etc.).

Como implementar un dos Network Slicing(I)?

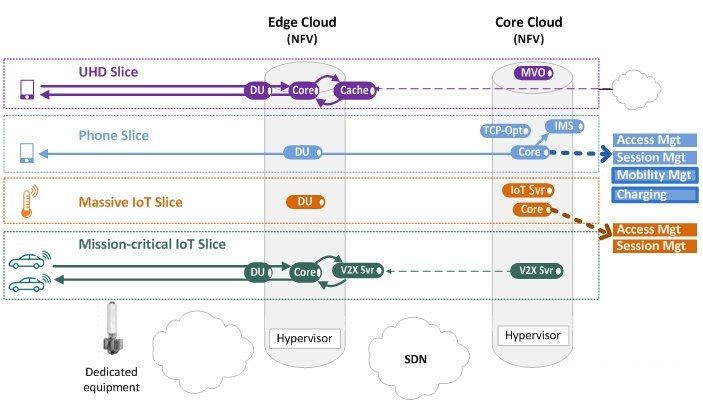

A figura seguinte mostra como se pode virtualizar e instalar cada aplicación específica do servizo en cada porción. Por exemplo, a porción pódese configurar do seguinte xeito:

(1) Segmentación UHD: virtualización de servidores DU, núcleo 5G (UP) e caché na nube perimetral e virtualización de servidores núcleo 5G (CP) e MVO na nube central

(2) Segmentación telefónica: virtualización de núcleos 5G (UP e CP) e servidores IMS con capacidades de mobilidade completas na nube central

(3) Segmentación de IoT a grande escala (por exemplo, redes de sensores): a virtualización dun núcleo 5G sinxelo e lixeiro na nube central non ten capacidades de xestión da mobilidade.

(4) Segmentación da IoT de misión crítica: virtualización de núcleos 5G (UP) e servidores asociados (por exemplo, servidores V2X) na nube perimetral para minimizar a latencia de transmisión

Ata o de agora, necesitamos crear cortes dedicados para servizos con diferentes requisitos. E as funcións de rede virtual están situadas en diferentes lugares de cada corte (é dicir, na nube perimetral ou na nube central) segundo as diferentes características do servizo. Ademais, algunhas funcións de rede, como a facturación, o control de políticas, etc., poden ser necesarias nalgunhas seccións, pero non noutras. Os operadores poden personalizar o corte da rede como queiran, e probablemente da maneira máis rendible.

Como implementar un dos Network Slicing(I)?

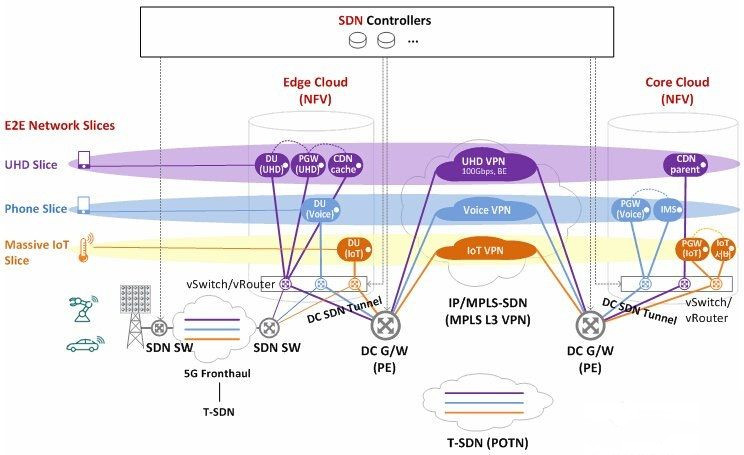

(2) Segmentación da rede entre a nube perimetral e central: IP/MPLS-SDN

As redes definidas por software, aínda que eran un concepto simple cando se introduciron por primeira vez, están a volverse cada vez máis complexas. Tomando como exemplo a forma de superposición, a tecnoloxía SDN pode proporcionar conexión de rede entre máquinas virtuais na infraestrutura de rede existente.

Segmentación de rede de extremo a extremo

En primeiro lugar, analizamos como garantir que a conexión de rede entre a nube perimetral e as máquinas virtuais da nube central sexa segura. A rede entre as máquinas virtuais debe implementarse baseándose en IP/MPLS-SDN e Transport SDN. Neste artigo, centrámonos en IP/MPLS-SDN proporcionado polos provedores de enrutadores. Tanto Ericsson como Juniper ofrecen produtos de arquitectura de rede IP/MPLS SDN. As operacións son lixeiramente diferentes, pero a conectividade entre os VMS baseados en SDN é moi similar.

Na nube central atópanse os servidores virtualizados. No hipervisor do servidor, executa o vRouter/vSwitch integrado. O controlador SDN proporciona a configuración do túnel entre o servidor virtualizado e o enrutador DC G/W (o enrutador PE que crea a VPN MPLS L3 no centro de datos da nube). Crea túneles SDN (é dicir, MPLS GRE ou VXLAN) entre cada máquina virtual (por exemplo, núcleo de 5G IoT) e os enrutadores DC G/W na nube central.

O controlador SDN xestiona entón o mapeo entre estes túneles e a VPN MPLS L3, como a VPN da IoT. O proceso é o mesmo na nube perimetral, creando unha porción de IoT conectada desde a nube perimetral ata a rede troncal IP/MPLS e ata a nube central. Este proceso pódese implementar en función de tecnoloxías e estándares que estean maduros e dispoñibles ata o momento.

(3) Segmentación da rede entre a nube perimetral e central: IP/MPLS-SDN

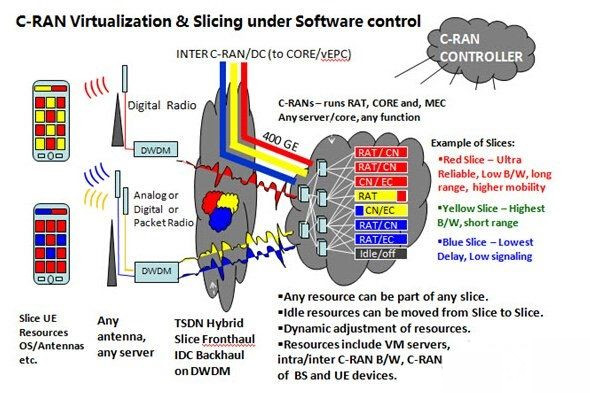

O que queda agora é a rede de rede frontal móbil. Como cortamos esta rede de rede frontal móbil entre a nube perimetral e a RU 5G? En primeiro lugar, primeiro débese definir a rede de rede frontal 5G. Hai algunhas opcións en debate (por exemplo, introducir unha nova rede de reenvío baseada en paquetes redefinindo a funcionalidade da DU e a RU), pero aínda non se fixo ningunha definición estándar. A seguinte figura é un diagrama presentado no grupo de traballo da UIT IMT 2020 e ofrece un exemplo dunha rede de rede frontal virtualizada.

Exemplo de segmentación de rede C-RAN 5G por parte da organización da UIT

Data de publicación: 02-02-2024