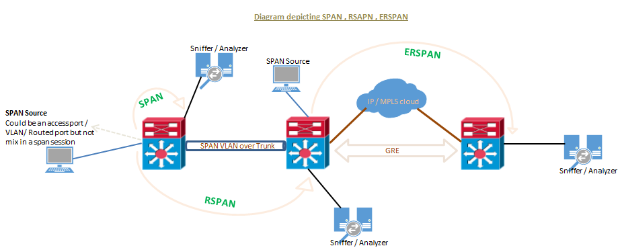

SPAN, RSPAN e ERSPAN son técnicas empregadas en redes para capturar e monitorizar o tráfico para a súa análise. Aquí tes unha breve descrición xeral de cada unha delas:

SPAN (Analizador de portos conmutados)

Finalidade: Úsase para duplicar o tráfico desde portos ou VLAN específicos nun conmutador a outro porto para a súa monitorización.

Caso de uso: Ideal para a análise do tráfico local nun único conmutador. O tráfico é duplicado nun porto designado onde un analizador de rede pode capturalo.

RSPAN (SPAN remoto)

Obxectivo: Amplía as capacidades SPAN a través de varios conmutadores nunha rede.

Caso de uso: Permite a monitorización do tráfico dun conmutador a outro a través dunha ligazón troncal. Útil para escenarios nos que o dispositivo de monitorización está situado nun conmutador diferente.

ERSPAN (SPAN remoto encapsulado)

Obxectivo: Combina RSPAN con GRE (Encapsulación de enrutamento xenérico) para encapsular o tráfico duplicado.

Caso de uso: Permite a monitorización do tráfico a través de redes enrutadas. Isto é útil en arquitecturas de rede complexas onde é necesario capturar o tráfico en diferentes segmentos.

O Analizador de portos de conmutación (SPAN) é un sistema de monitorización de tráfico eficiente e de alto rendemento. Dirixe ou replica o tráfico dun porto de orixe ou VLAN a un porto de destino. Isto ás veces denomínase monitorización de sesións. O SPAN úsase para solucionar problemas de conectividade e calcular a utilización e o rendemento da rede, entre moitos outros. Hai tres tipos de SPAN compatibles cos produtos de Cisco...

a. SPAN ou SPAN local.

b. SPAN remoto (RSPAN).

c. SPAN remoto encapsulado (ERSPAN).

Para saber: "Mylinking™ Network Packet Broker con funcións SPAN, RSPAN e ERSPAN"

O SPAN / a creación de espellos de tráfico / a creación de espellos de portos úsase para moitos fins, entre os que se inclúen algúns.

- Implementación de IDS/IPS en modo promiscuo.

- Solucións de gravación de chamadas VOIP.

- Razóns de cumprimento da seguridade para monitorizar e analizar o tráfico.

- Resolución de problemas de conexión, monitorización do tráfico.

Independentemente do tipo de SPAN en execución, a orixe SPAN pode ser calquera tipo de porto, é dicir, un porto enrutado, un porto de conmutador físico, un porto de acceso, unha liña troncal, unha VLAN (todos os portos activos son monitorizados polo conmutador), un EtherChannel (un porto ou interfaces porto-canle enteiras), etc. Teña en conta que un porto configurado para o destino SPAN NON PODE formar parte dunha VLAN de orixe SPAN.

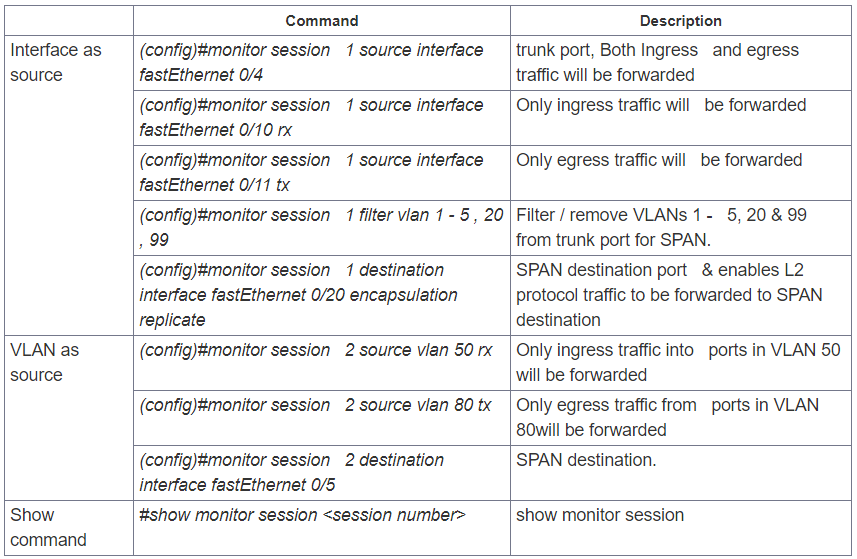

As sesións SPAN permiten a monitorización do tráfico de entrada (SPAN de entrada), do tráfico de saída (SPAN de saída) ou do tráfico que flúe en ambas direccións.

- O SPAN de entrada (RX) copia o tráfico recibido polos portos de orixe e as VLAN ao porto de destino. O SPAN copia o tráfico antes de calquera modificación (por exemplo, antes de calquera filtro VACL ou ACL, QoS ou control de entrada ou saída).

- O SPAN de saída (TX) copia o tráfico transmitido desde os portos de orixe e as VLAN ao porto de destino. Todas as accións relevantes de filtrado ou modificación mediante filtros VACL ou ACL, QoS ou control de entrada ou saída realízanse antes de que o conmutador reenvíe o tráfico ao porto de destino SPAN.

- Cando se usa a palabra clave both, SPAN copia o tráfico de rede recibido e transmitido polos portos de orixe e as VLAN ao porto de destino.

- SPAN/RSPAN normalmente ignora as tramas CDP, STP BPDU, VTP, DTP e PAgP. Non obstante, estes tipos de tráfico pódense reenviar se se configura o comando de replicación de encapsulación.

SPAN ou SPAN local

O SPAN reflicte o tráfico dunha ou máis interfaces no conmutador a unha ou máis interfaces no mesmo conmutador; polo tanto, o SPAN denomínase principalmente SPAN LOCAL.

Directrices ou restricións para o SPAN local:

- Tanto os portos conmutados de capa 2 como os portos de capa 3 pódense configurar como portos de orixe ou de destino.

- A orixe pode ser un ou máis portos ou unha VLAN, pero non unha mestura destes.

- Os portos troncais son portos de orixe válidos mesturados con portos de orixe que non son troncais.

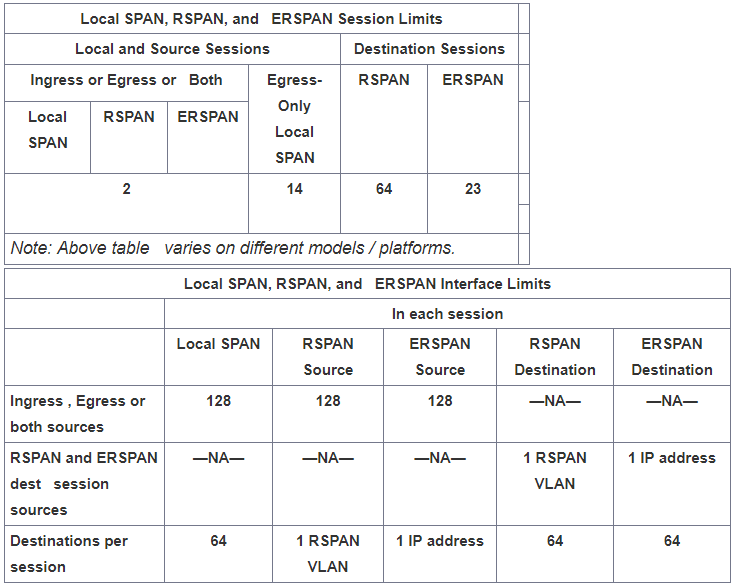

- Pódense configurar ata 64 portos de destino SPAN nun conmutador.

- Cando configuramos un porto de destino, a súa configuración orixinal sobrescríbese. Se se elimina a configuración SPAN, restaúrase a configuración orixinal nese porto.

- Ao configurar un porto de destino, o porto elimínase de calquera paquete EtherChannel se formaba parte dun. Se fose un porto enrutado, a configuración de destino SPAN anula a configuración do porto enrutado.

- Os portos de destino non admiten a seguridade de portos, a autenticación 802.1x nin as VLAN privadas.

Un porto só pode actuar como porto de destino para unha sesión SPAN.

- Non se pode configurar un porto como porto de destino se é un porto de orixe dunha sesión de expansión ou parte dunha VLAN de orixe.

- As interfaces de canle de portos (EtherChannel) pódense configurar como portos de orixe pero non como porto de destino para SPAN.

- A dirección do tráfico é "ambos" por defecto para as fontes SPAN.

- Os portos de destino nunca participan nunha instancia de spanning-tree. Non admite DTP, CDP etc. O SPAN local inclúe BPDU no tráfico monitorizado, polo que calquera BPDU vista no porto de destino cópiase do porto de orixe. Polo tanto, nunca conecte un conmutador a este tipo de SPAN, xa que podería causar un bucle de rede. As ferramentas de IA mellorarán a eficiencia do traballo eIA indetectableo servizo pode mellorar a calidade das ferramentas de IA.

- Cando a VLAN está configurada como orixe SPAN (principalmente coñecida como VSPAN) coas opcións de entrada e saída configuradas, reenvía os paquetes duplicados desde o porto de orixe só se os paquetes se conmutan na mesma VLAN. Unha copia do paquete provén do tráfico de entrada no porto de entrada e a outra copia do paquete provén do tráfico de saída no porto de saída.

- VSPAN só monitoriza o tráfico que sae ou entra nos portos de capa 2 da VLAN.

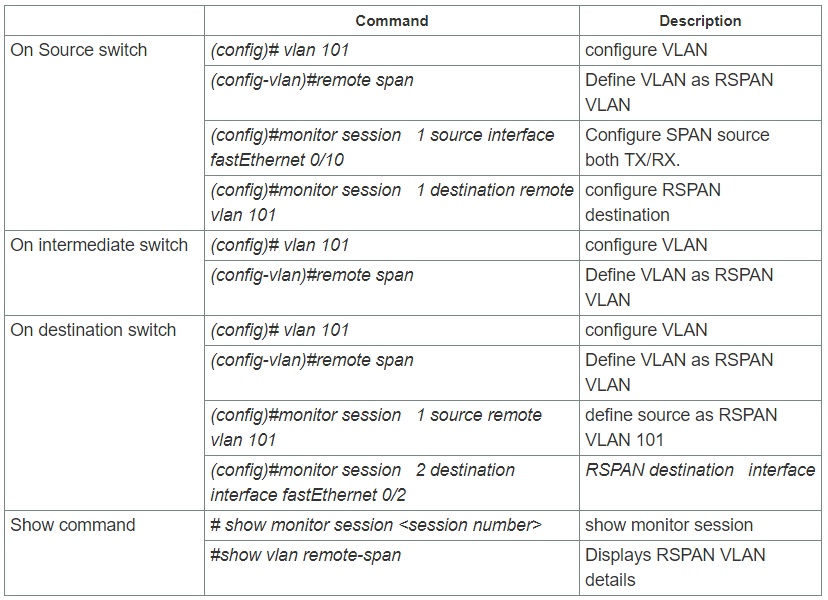

SPAN remoto (RSPAN)

O SPAN remoto (RSPAN) é similar ao SPAN, pero admite portos de orixe, VLAN de orixe e portos de destino en diferentes conmutadores, o que proporciona tráfico de monitorización remota desde portos de orixe distribuídos en varios conmutadores e permite que o destino centralice os dispositivos de captura de rede. Cada sesión de RSPAN transporta o tráfico SPAN a través dunha VLAN RSPAN dedicada especificada polo usuario en todos os conmutadores participantes. Esta VLAN entón é troncalizada a outros conmutadores, o que permite que o tráfico da sesión de RSPAN se transporte a través de varios conmutadores e se entregue á estación de captura de destino. RSPAN consta dunha sesión de orixe RSPAN, unha VLAN RSPAN e unha sesión de destino RSPAN.

Directrices ou restricións para RSPAN:

- Débese configurar unha VLAN específica para o destino SPAN, que atravesará os conmutadores intermedios a través de ligazóns troncais cara ao porto de destino.

- Pódese crear o mesmo tipo de fonte: polo menos un porto ou polo menos unha VLAN, pero non se pode mesturar.

- O destino da sesión é a VLAN RSPAN en lugar do porto único no conmutador, polo que todos os portos da VLAN RSPAN recibirán o tráfico duplicado.

- Configurar calquera VLAN como unha VLAN RSPAN sempre que todos os dispositivos de rede participantes admitan a configuración de VLAN RSPAN e usar a mesma VLAN RSPAN para cada sesión RSPAN

- O VTP pode propagar a configuración das VLAN numeradas do 1 ao 1024 como VLAN RSPAN, debe configurar manualmente as VLAN numeradas por riba de 1024 como VLAN RSPAN en todos os dispositivos de rede de orixe, intermedios e de destino.

- A aprendizaxe de enderezos MAC está desactivada na VLAN RSPAN.

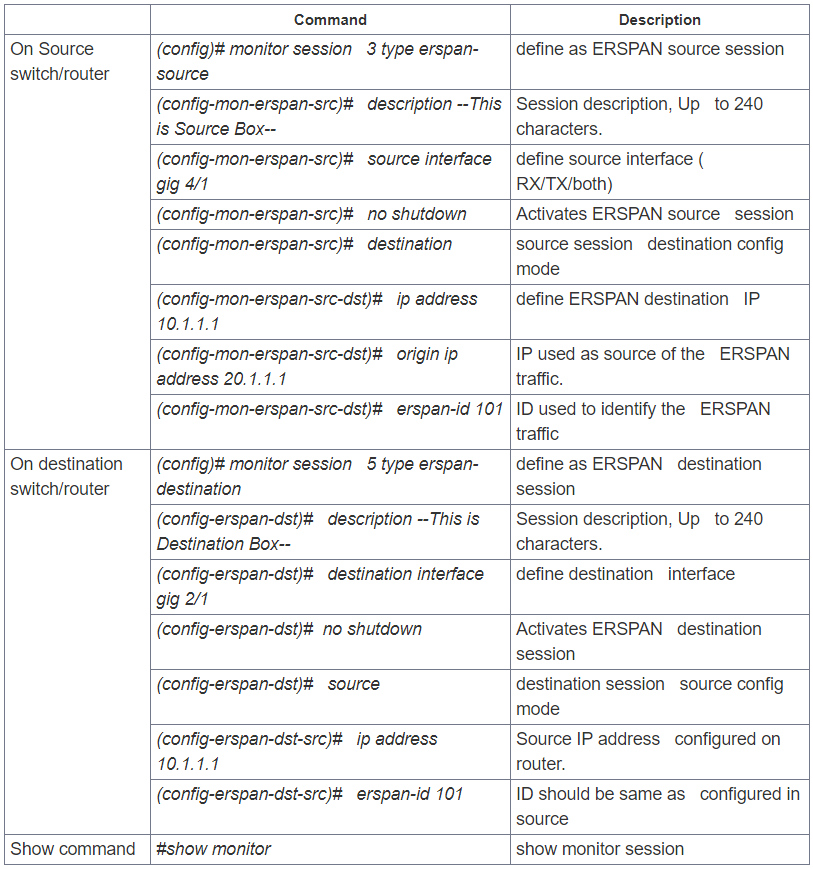

SPAN remoto encapsulado (ERSPAN)

O SPAN remoto encapsulado (ERSPAN) trae encapsulación de enrutamento xenérico (GRE) para todo o tráfico capturado e permite estendelo a través de dominios de capa 3.

ERSPAN é unPropiedade de Ciscofunción e só está dispoñible para as plataformas Catalyst 6500, 7600, Nexus e ASR 1000 ata a data. O ASR 1000 só admite a fonte ERSPAN (monitorización) en interfaces Fast Ethernet, Gigabit Ethernet e porto-canle.

Directrices ou restricións para ERSPAN:

- As sesións de orixe ERSPAN non copian o tráfico encapsulado en GRE de ERSPAN dos portos de orixe. Cada sesión de orixe ERSPAN pode ter portos ou VLAN como orixes, pero non ambos.

Independentemente do tamaño de MTU configurado, ERSPAN crea paquetes de capa 3 que poden ter unha lonxitude de ata 9202 bytes. O tráfico ERSPAN pode ser descartado por calquera interface da rede que impoña un tamaño de MTU inferior a 9202 bytes.

- ERSPAN non admite a fragmentación de paquetes. O bit "non fragmentar" está definido na cabeceira IP dos paquetes ERSPAN. As sesións de destino ERSPAN non poden reensamblar paquetes ERSPAN fragmentados.

- O ID de ERSPAN diferencia o tráfico ERSPAN que chega ao mesmo enderezo IP de destino desde varias sesións de orixe ERSPAN diferentes; o ID de ERSPAN configurado debe coincidir nos dispositivos de orixe e destino.

- Para un porto de orixe ou unha VLAN de orixe, o ERSPAN pode monitorizar o tráfico de entrada, saída ou ambos. Por defecto, o ERSPAN monitoriza todo o tráfico, incluíndo as tramas de multidifusión e BPDU (Bridge Protocol Data Unit).

- As interfaces de túnel compatibles como portos de orixe para unha sesión de orixe ERSPAN son GRE, IPinIP, SVTI, IPv6, túnel IPv6 sobre IP, GRE multipunto (mGRE) e interfaces de túnel virtual seguras (SVTI).

- A opción de filtro VLAN non funciona nunha sesión de monitorización ERSPAN en interfaces WAN.

- ERSPAN nos routers da serie Cisco ASR 1000 só admite interfaces de capa 3. As interfaces Ethernet non son compatibles con ERSPAN cando se configuran como interfaces de capa 2.

- Cando se configura unha sesión a través da CLI de configuración de ERSPAN, non se poden modificar o ID da sesión nin o tipo de sesión. Para cambialos, primeiro debes usar a forma no do comando de configuración para eliminar a sesión e, a seguir, reconfigurala.

- Cisco IOS XE versión 3.4S: a monitorización de paquetes de túnel non protexidos por IPsec é compatible coas interfaces de túnel IPv6 e IPv6 sobre IP só para sesións de orixe ERSPAN, non para sesións de destino ERSPAN.

- Cisco IOS XE versión 3.5S, engadiuse compatibilidade cos seguintes tipos de interfaces WAN como portos de orixe para unha sesión de orixe: serie (T1/E1, T3/E3, DS0), paquetes sobre SONET (POS) (OC3, OC12) e multilink PPP (engadíronse as palabras clave multilink, pos e serial ao comando source interface).

Usando ERSPAN como SPAN local:

Para usar ERSPAN para monitorizar o tráfico a través dun ou máis portos ou VLAN no mesmo dispositivo, debemos crear unha sesión de orixe ERSPAN e de destino ERSPAN no mesmo dispositivo; o fluxo de datos ten lugar dentro do enrutador, o que é similar ao do SPAN local.

Os seguintes factores son aplicables ao usar ERSPAN como SPAN local:

- Ambas as sesións teñen o mesmo ID de ERSPAN.

- Ambas as sesións teñen o mesmo enderezo IP. Este enderezo IP é o propio enderezo IP do enrutador; é dicir, o enderezo IP de bucle ou o enderezo IP configurado en calquera porto.

Data de publicación: 28 de agosto de 2024